Das Phänomen Vendor Lock-in gewinnt in Zeiten von Cloud Computing und Software-as-a-Service (SaaS) zunehmend an Bedeutung. In diesem Blogbeitrag erfahren Sie, was Vendor Lock-in genau bedeutet, wie er entsteht, welche Risiken damit verbunden sind – und vor allem: wie Sie sich als Unternehmen davor schützen können.

Inhalt

- Was bedeutet Vendor Lock-in? – Definition

- Lock-in-Effekt – Definition

- Praxisbeispiele: Wie Vendor Lock-in entsteht

- Vendor Viability: Zukunftsfähigkeit des Anbieters

- Risiken und Auswirkungen eines Anbieter-Lock-in

- Vendor Lock-in vs. Vendor Lock-out

- Strategien zur Vermeidung eines Anbieter-Lock-in

- Fazit: Digitale Souveränität durch CRM & Cloud made in Europe

Was bedeutet Vendor Lock-in? – Definition

Viele Unternehmen setzen bei der Digitalisierung auf spezialisierte Softwarelösungen oder leistungsstarke Cloud-Anbieter – und das aus guten Gründen: moderne Funktionalitäten, Skalierbarkeit und eine hohe Nutzerfreundlichkeit sprechen oft für solche Systeme. Doch genau diese strategischen Entscheidungen bergen ein nicht zu unterschätzendes Risiko.

Vendor Lock-in beschreibt also die Abhängigkeit eines Unternehmens von einem bestimmten IT-Anbieter. Diese Abhängigkeit entsteht typischerweise durch den Einsatz proprietärer Technologien, geschlossener Datenformate oder individueller Integrationen, die nicht ohne weiteres auf andere Systeme übertragbar sind.

Besonders im Umfeld von Cloud-Diensten und Software-as-a-Service (SaaS) ist Vendor Lock-in ein häufig diskutiertes Thema. Daten werden in Formaten gespeichert, die nur schwer exportierbar sind, APIs unterliegen der Kontrolle des Anbieters, und tiefgreifende Individualisierungen verhindern eine einfache Migration. Unternehmen laufen dadurch Gefahr, in ihrer technologischen und strategischen Entscheidungsfreiheit erheblich eingeschränkt zu werden.

Lock-in-Effekt – Definition

Der sogenannte Lock-in-Effekt beschreibt ganz allgemein eine Kundenbindung durch Wechselbarrieren – etwa durch hohe Migrationskosten, lange Vertragslaufzeiten oder technische Komplexität. Beim Vendor Lock-in liegt der Fokus dabei speziell auf der Bindung an einen bestimmten Anbieter.

Im Gegensatz dazu bezieht sich der technische Lock-in eher auf die Abhängigkeit von einer bestimmten Systemarchitektur oder Plattform, unabhängig vom konkreten Anbieter.

Praxisbeispiele: Wie Vendor Lock-in entsteht

Laut einem Bericht von heise.de (Quelle: https://www.heise.de/news/Bund-Lizenzkosten-fuer-Microsoft-auf-hohem-Niveau-insgesamt-neuer-Rekord-9744319.html) lagen die Lizenzkosten des Bundes für Microsoft im Jahr 2023 auf einem neuen Rekordniveau – mit massiver Kritik aus der Politik. Diese Situation verdeutlicht, wie schwer es öffentlichen Einrichtungen fällt, sich aus einem bestehenden Lock-in zu befreien, selbst wenn die Kosten explodieren.

Cloud-Dienste: Die Falle der Plattformabhängigkeit

Cloud-Plattformen wie AWS oder Microsoft Azure bieten flexible Dienste, die tief in Unternehmensprozesse integriert werden können. Doch wer stark auf proprietäre Funktionen wie AWS Lambda oder Azure Functions setzt, macht sich abhängig vom jeweiligen Ökosystem – und verliert im Ernstfall die Möglichkeit, kurzfristig auf europäische Alternativen umzusteigen.

ERP- und CRM-Systeme: Proprietäre Strukturen als Wechselhürde

Auch proprietäre ERP- und CRM-Systeme können durch individuelle Erweiterungen, geschlossene Datenmodelle und proprietäre Schnittstellen einen Anbieterwechsel erschweren. Hier zeigen moderne deutsche Anbieter, dass technologische Offenheit und Anpassungsfähigkeit auch ohne Lock-in möglich sind – durch offene APIs, standardisierte Datenmodelle und eine flexible Low-Code-Plattform.

Vendor Viability: Zukunftsfähigkeit des Anbieters

Ein oft unterschätzter Aspekt bei der Anbieterauswahl ist die langfristige „Lebensfähigkeit“ und strategische Ausrichtung des Anbieters (Vendor Viability). Unternehmen, die stark in ein proprietäres System investieren, machen sich nicht nur von der wirtschaftlichen Stabilität des Anbieters abhängig, sondern auch von dessen Produktstrategie, Rechtsraum und politischen Rahmenbedingungen. Wird ein Produkt eingestellt, verkauft oder neu ausgerichtet, kann dies gravierende Auswirkungen auf die eigene IT-Landschaft haben – bis hin zur Notwendigkeit kostspieliger Migrationen.

Unternehmen, die stark in proprietäre Systeme investieren, sind nicht nur wirtschaftlich abhängig, sondern auch den rechtlichen Rahmenbedingungen des Anbieterstandorts ausgesetzt. Bei US-amerikanischen Anbietern kommt rechtliche Vorgaben als Risikofaktor hinzu. Durch US-Gesetze wie den Cloud Act kann es zu Zugriffen auf Unternehmensdaten durch US-Behörden kommen – selbst wenn diese in europäischen Rechenzentren gespeichert sind. Dies birgt erhebliche Datenschutzrisiken und steht potenziell im Widerspruch zur DSGVO.

Auch geopolitische Spannungen und Handelskonflikte – etwa Sanktionen oder Exportbeschränkungen – können dazu führen, dass Unternehmen den Zugang zu essenziellen Diensten verlieren oder dieser eingeschränkt wird. Europäische Anbieter, die vollständig der DSGVO unterliegen, bieten hier eine deutlich höhere Rechtssicherheit und langfristige Kontrolle.

Zudem ist die Marktdynamik bei globalen Softwarekonzernen hoch: Produkte werden konsolidiert, umbenannt oder eingestellt – häufig mit sehr kurzem Vorlauf. Unternehmen, die stark auf solche Dienste setzen, sind dadurch einem erhöhten strategischen und operativen Risiko ausgesetzt.

Besonders in regulierten Branchen sollten Anbieter im Hinblick auf Vertragsfreiheit, Auditierbarkeit und Compliance frühzeitig geprüft werden, um spätere rechtliche Risiken zu vermeiden.

Risiken und Auswirkungen eines Anbieter-Lock-in

Die Abhängigkeit von einzelnen Technologieanbietern bringt erhebliche Risiken mit sich – insbesondere dann, wenn es sich um Konzerne handelt, die nicht dem europäischen Recht unterliegen. Im Zentrum steht dabei nicht nur die wirtschaftliche, sondern auch die rechtliche und politische Kontrolle über eigene Daten und Prozesse.

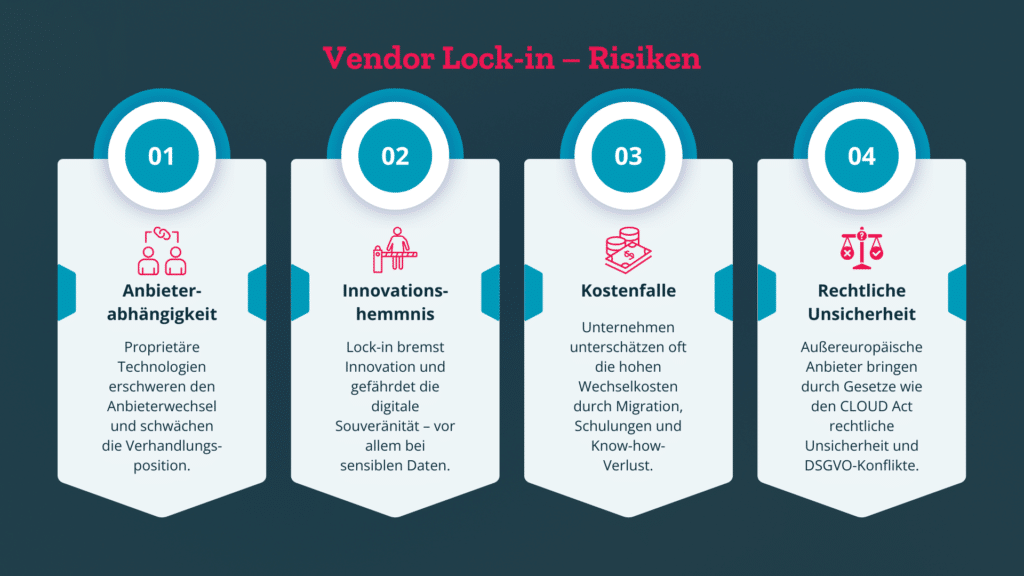

Anbieterabhängigkeit und Datenmigration

Viele internationale Anbieter setzen auf proprietäre Technologien, die sich nur mit hohem zeitlichen und finanziellen Aufwand migrieren lassen. Besonders bei chinesischen oder US-Plattformen fehlt häufig die technische und vertragliche Grundlage für einen reibungslosen Anbieterwechsel. Datenformate, Schnittstellen und proprietäre Workflows stellen Unternehmen vor massive Herausforderungen – und bringen sie in eine ungünstige Position in Preis- oder Vertragsverhandlungen.

Innovationshemmnis

Lock-in-Situationen schränken die Fähigkeit ein, neue Technologien oder strategische Neuausrichtungen schnell umzusetzen. Wenn Anbieter zentrale Dienste verändern, Funktionen streichen oder nicht DSGVO-konform weiterentwickeln, bleiben europäischen Unternehmen oft nur kostspielige Alternativen. Die digitale Souveränität – insbesondere bei sensiblen Kundendaten – ist dadurch stark eingeschränkt.

Kostenfalle

Viele Unternehmen unterschätzen die Folgekosten einer späteren Umstellung: Neben technischen und vertraglichen Aspekten, wie teure Datenmigrationen und Neuimplementierungen, verursachen auch Schulungen, Know-how-Verlust und Prozessumstellungen erhebliche Wechselkosten, die häufig unterschätzt werden.

Rechtliche Unsicherheit

Hinzu kommt bei außereuropäischen Anbietern die Rechtsunsicherheit durch extraterritoriale Gesetze wie den US CLOUD Act – ein klarer Widerspruch zur europäischen Datenschutzgrundverordnung (DSGVO).

Vendor Lock-in vs. Vendor Lock-out

Neben dem Lock-in-Effekt gibt es auch den Begriff Vendor Lock-out. Dieser beschreibt die bewusste, unternehmensseitige Entscheidung, bestimmte Anbieter oder Technologien auszuschließen, z. B. aus Gründen des Datenschutzes, der digitalen Souveränität oder geopolitischer Risiken. Immer mehr Unternehmen setzen auf europäische Anbieter mit transparenter Produktstrategie, die Datenschutz, Sicherheit und technologische Flexibilität vereinen.

Ein Lock-out gegenüber bestimmten nicht-europäischen Plattformen kann sinnvoll sein, um langfristige Kontrolle über Daten, Prozesse und Innovationen zu sichern. Öffentliche Einrichtungen und zunehmend auch privatwirtschaftliche Unternehmen entscheiden sich daher bewusst für europäische IT-Anbieter, die DSGVO-konform arbeiten, transparente Geschäftsmodelle pflegen und europäische Werte wie Datenschutz und Informationssicherheit berücksichtigen.

Strategien zur Vermeidung eines Anbieter-Lock-in

Die Vermeidung von Lock-in-Situationen beginnt bereits bei der Anbieterauswahl und Einführung neuer Systeme. Insbesondere für deutsche und europäische Unternehmen gilt: Digitale Souveränität und Datenschutz sollten keine nachgelagerten Kriterien sein – sie sind strategisch entscheidend.

DSGVO-konforme Anbieter aus Europa bevorzugen

Nutzen Sie Softwarelösungen und Cloud-Anbieter mit europäischem Hosting, transparenten Lizenzmodellen und DSGVO-Konformität. Plattformen, die ihre Dienste in europäischen Rechenzentren betreiben, keine Daten in Drittländer transferieren und vollständig dem europäischen Datenschutz unterliegen, schaffen Vertrauen und Sicherheit in Bezug auf Datenhoheit und regulatorische Anforderungen.

Offene Standards und Interoperabilität

Setzen Sie auf Systeme mit offenen Schnittstellen zu anderen Anwendungen und gängigen Datenformaten. Standardisierte APIs und exportierbare Datenmodelle ermöglichen es, bei Bedarf den Anbieter zu wechseln – ohne aufwändige Neuprogrammierungen.

Vertragliche Exit-Strategien integrieren

Definieren Sie in Verträgen mit Software- oder Cloud-Anbietern klare Regelungen und Exit-Klauseln und sorgen Sie für vertragliche Klarheit zur Datenportabilität, Migrationsunterstützung, Übergabedokumentation und eine definierte Kündigungsfrist, um einen Anbieterwechsel jederzeit möglich zu machen.

Hybride Strategien verfolgen

Kombinieren Sie lokale Infrastruktur für sensible Daten mit europäischen Cloud-Diensten für skalierbare Anwendungen. Entsprechend moderne Plattformarchitekturen ermöglichen eine flexible und compliance-konforme Umsetzung.

Eine solche hybride IT-Architektur ist eine effektive Maßnahme, um einen Anbieter-Lock-in zu vermeiden. Unterscheiden Sie dabei gezielt zwischen sensiblen und weniger kritischen Daten sowie zwischen Kernsystemen und skalierbaren Anwendungen. Diese Trennung ermöglicht ein optimales Gleichgewicht zwischen Sicherheitsanforderungen, Skalierbarkeit und Flexibilität.

Konkret bedeutet das: Je nachdem, wie geschäftskritisch die Daten sind, sollten spezifische Hosting- und Verarbeitungsmodelle gewählt werden – z. B. Public Cloud für unkritische Marketingdaten, Private Cloud oder On-Premise für personenbezogene oder vertrauliche Informationen. Sensible Geschäftsdaten – wie personenbezogene Informationen, Finanzdaten oder interne Prozesse – verbleiben in der lokalen Infrastruktur oder in dedizierten Private-Cloud-Umgebungen innerhalb der EU. Für weniger kritische Anwendungen, etwa in der Kundenkommunikation, dem Marketing oder bei temporären Projekten, können zertifizierte europäische Cloud-Dienste genutzt werden.

Ein solcher Ansatz bringt mehrere Vorteile:

- Datenschutzkonformität nach DSGVO durch Hosting in europäischen Rechenzentren

- Reduzierte Abhängigkeit von einzelnen Anbietern

- Skalierbarkeit und Kosteneffizienz bei wachsendem Bedarf

- Flexibilität bei der Integration neuer Systeme oder bei einem Anbieterwechsel

Über moderne Plattformarchitekturen lassen sich sowohl On-Premise-Komponenten als auch Cloud-Dienste intelligent verbinden. Das ermöglicht eine zukunftssichere und adaptive IT-Landschaft, die sowohl compliance-gerecht als auch wirtschaftlich sinnvoll ist.

Low Code gezielt einsetzen

Ein weiterer Schlüssel zur Vermeidung von Vendor Lock-in liegt im gezielten Einsatz von Low Code. Low-Code-Plattformen ermöglichen es Unternehmen, Anwendungen und Prozesse mit minimalem Programmieraufwand selbst zu entwickeln, anzupassen und zu pflegen, ohne vollständig auf externe Entwickler oder Anbieter angewiesen zu sein. So können Sie Prozesse intern gestalten und anpassen – ganz ohne tiefgreifende Abhängigkeit. Sie bieten hohe Flexibilität, schnelle Reaktion auf gesetzliche Anforderungen (z. B. DSGVO, eRechnung) und technologische Eigenständigkeit. Sie fördern so die digitale Souveränität, indem sie technologische Komplexität reduzieren und interne Teams in die Lage versetzen, Geschäftsprozesse schnell und flexibel abzubilden.

Moderne Low-Code-Plattformen bieten umfangreiche Möglichkeiten zum Customizing, bei denen Sie Datenmodelle, Oberflächen, Workflows und Integrationen ohne tiefgreifende Programmierung individuell gestalten können.

Im Kontext von Anbieter-Lock-in bringt der Einsatz von Low-Code klare Vorteile:

- Hohe Anpassungsfähigkeit, auch bei sich ändernden Anforderungen

- Keine Abhängigkeit von proprietären Entwicklungssprachen

- Transparente Lizenzmodelle ohne verdeckte Zusatzkosten

- Eigenständige Weiterentwicklung durch internes Know-how

- Schnelle Reaktion auf regulatorische Anforderungen wie DSGVO, eRechnung oder ESG-Vorgaben

Durch die Kombination aus technischer Offenheit, hoher Usability und individueller Anpassbarkeit unterstützen Low-Code-Plattformen eine zukunftssichere IT-Strategie, die sowohl Agilität als auch Unabhängigkeit gewährleistet.

Individualentwicklung als Alternative

In bestimmten Fällen kann auch eine individuell entwickelte Softwarelösung eine nachhaltige Alternative sein – insbesondere, wenn spezifische Anforderungen oder langfristige Unabhängigkeit im Vordergrund stehen.

Fazit: Digitale Souveränität durch CRM & Cloud made in Europe

Unter bestimmten Voraussetzungen kann eine enge Anbieterbindung sinnvoll sein, etwa im Hinblick auf Stabilität und kontinuierlichen Support. Entscheidend ist jedoch, dass Unternehmen ihre Bindung bewusst gestalten und frühzeitig Maßnahmen ergreifen, um technologische, rechtliche und wirtschaftliche Risiken zu minimieren.

Bei der Wahl eines Anbieters sollten Sie sich daher nicht allein an Funktionen oder Kosten orientieren, sondern auch an Offenheit, Anpassungsfähigkeit und digitaler Souveränität. Anbieter, die offene Schnittstellen, DSGVO-konformes Hosting in Europa und flexible Erweiterungsmöglichkeiten bieten, schaffen die Grundlage für eine zukunftsfähige, sichere und unabhängige IT-Strategie.